IPsec

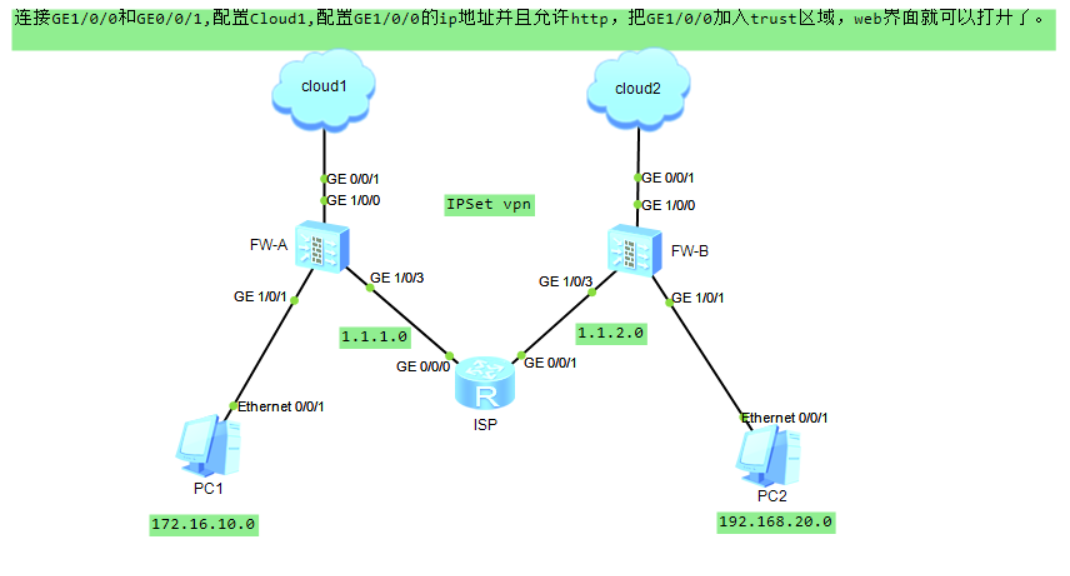

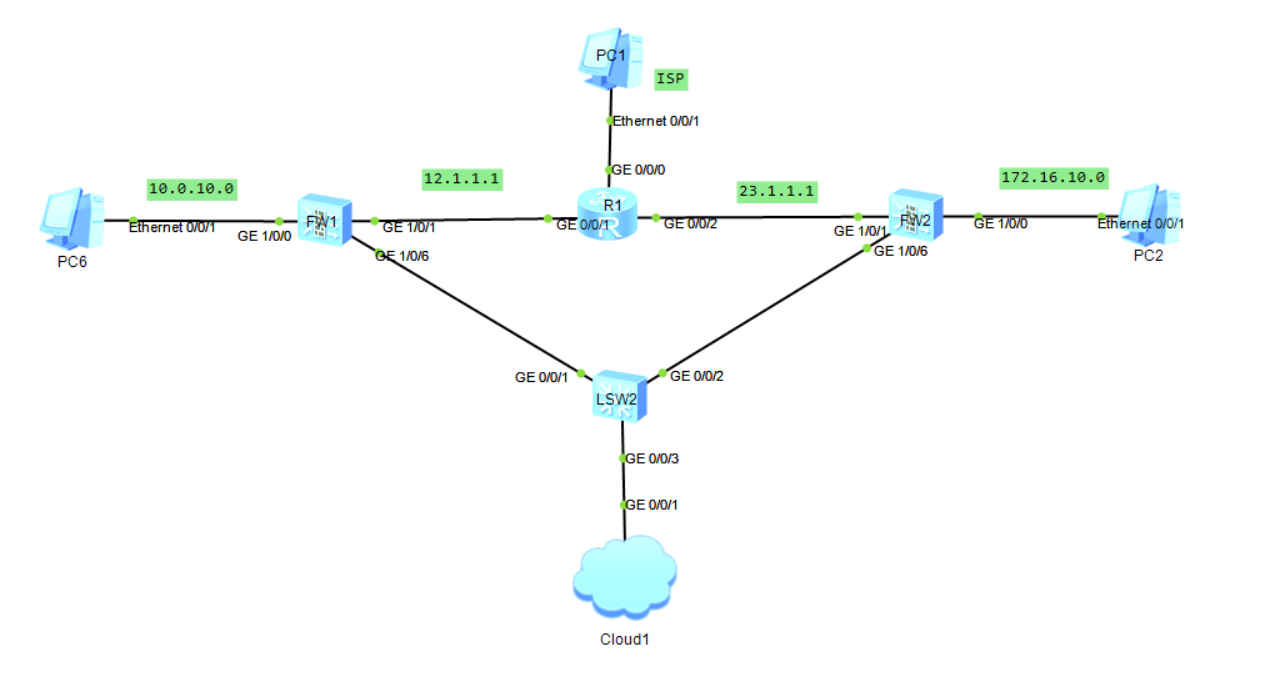

拓扑

FW-A防火墙和FW-B防火墙建立点对点IPSec VPN,让PC1和PC2可以内网资源互相访问 (需要ping防火墙记得打开端口server-manage ping permit)

(需要ping防火墙记得打开端口server-manage ping permit)

FW-A防火墙G1/0/3连接外网,IP地址是1.1.1.1/24,G1/0/1连接内网,IP地址是172.16.10.1/24;G1/0/3为untrust区域,G1/0/1为trust区域;192.168.200.20为FW-A的web登录地址。

FW-B防火墙G1/0/3连接外网,IP地址是1.1.2.1/24,G1/0/1连接内网,IP地址是192.168.20.1/24;G1/0/3为untrust区域,G1/0/1为trust区域;192.168.207.20为FW-B的web登录地址。

ISP路由器G0/0/0地址为1.1.1.2/24,G0/0/1地址为1.1.2.2/24。

FW-A配置

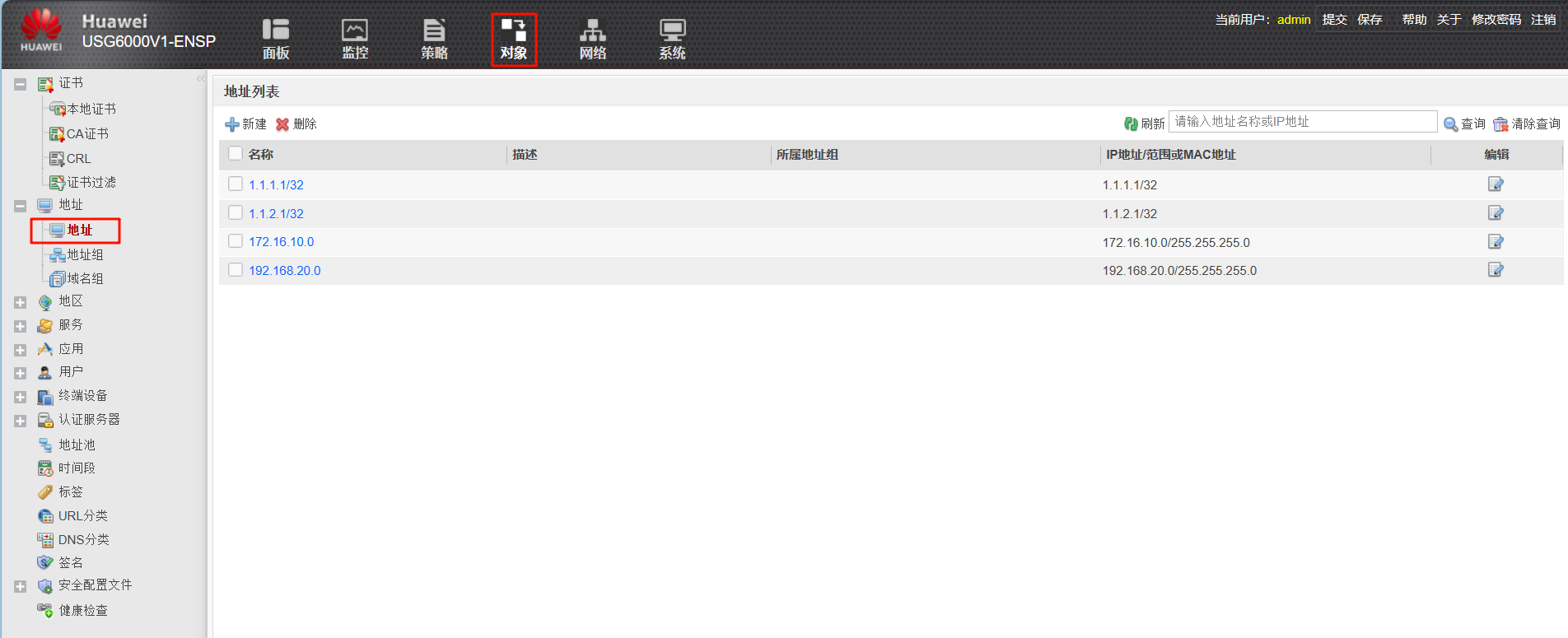

地址

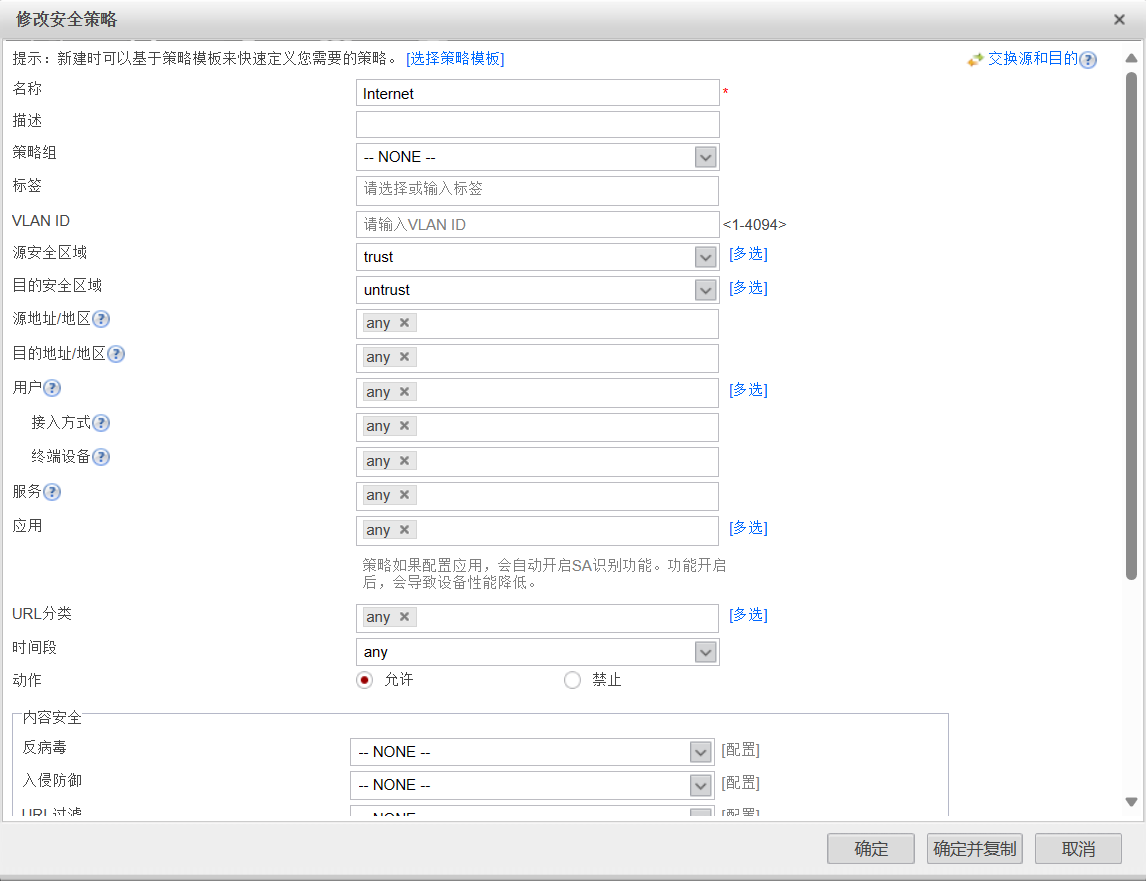

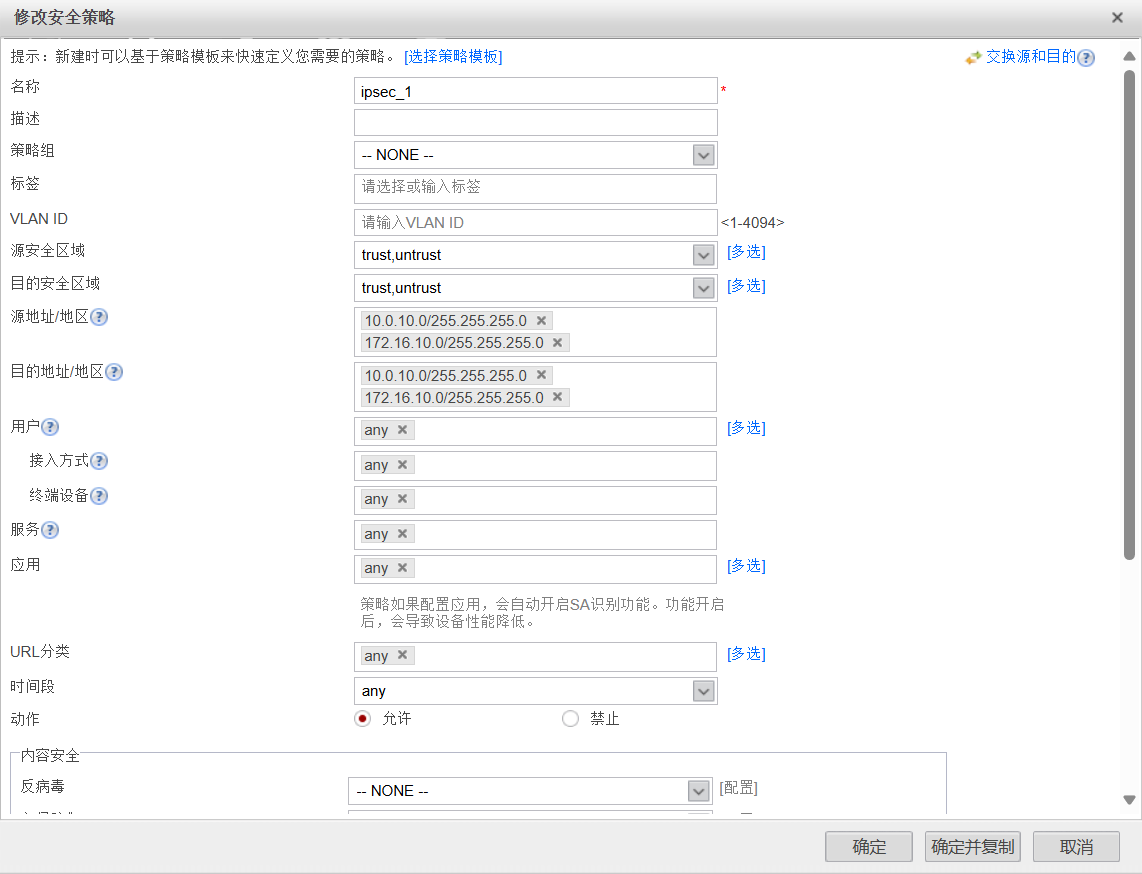

安全策略

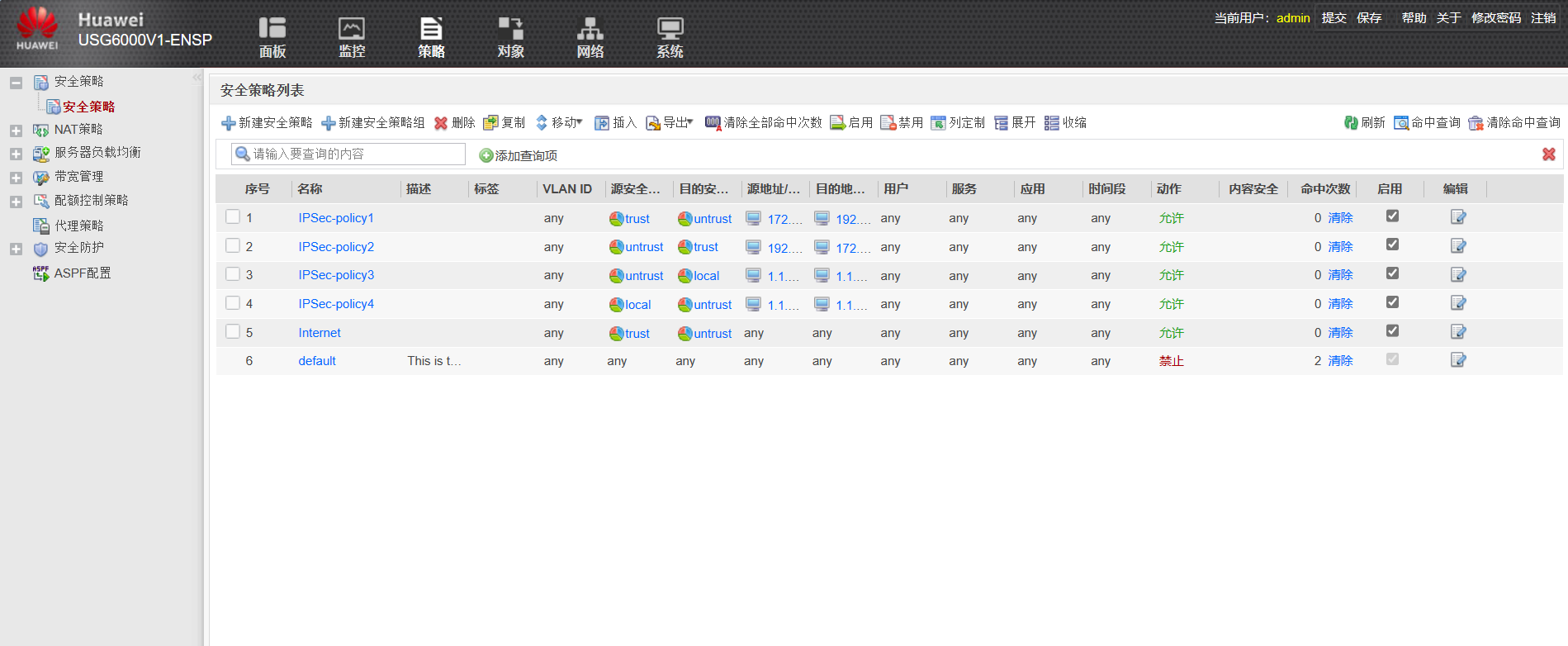

安全策略

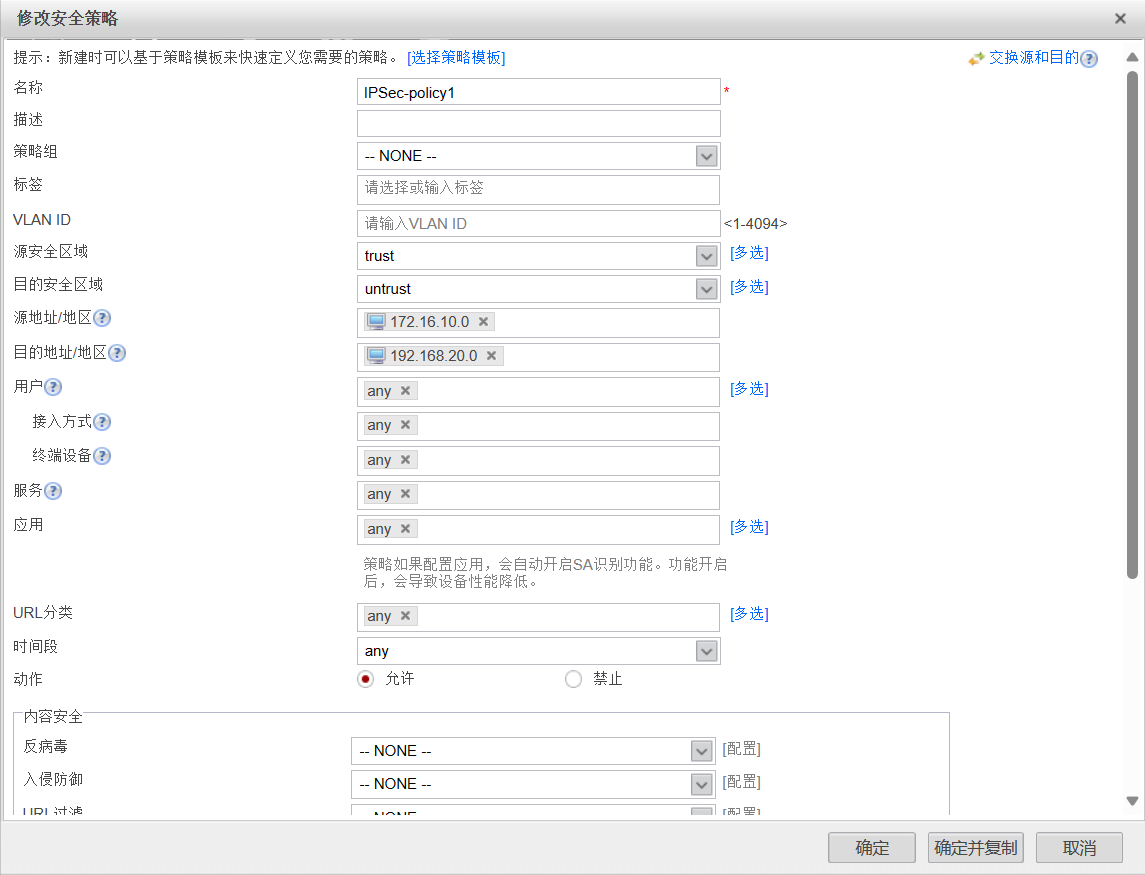

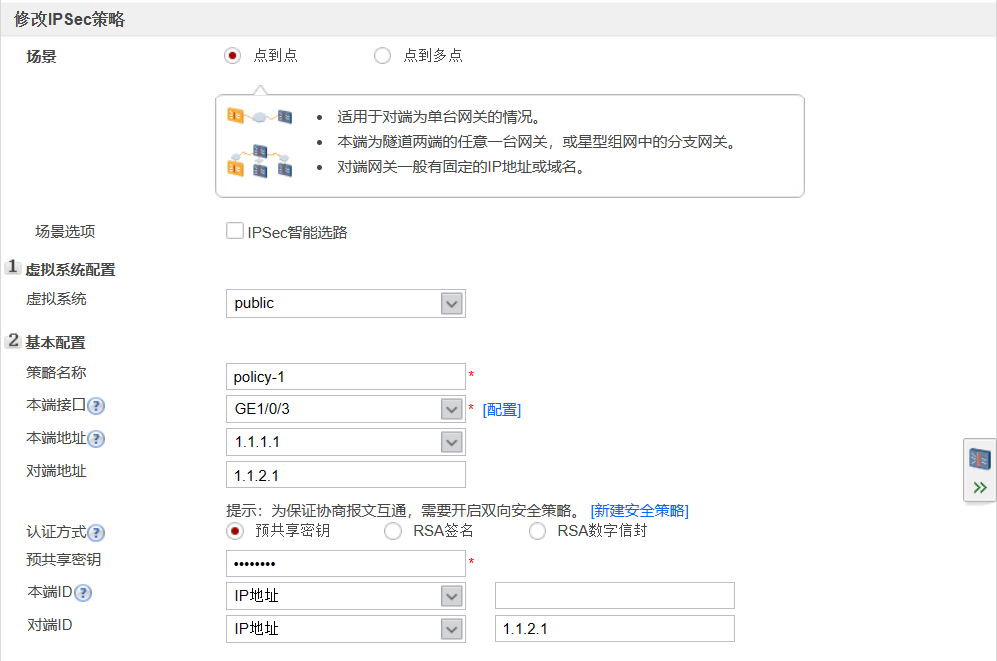

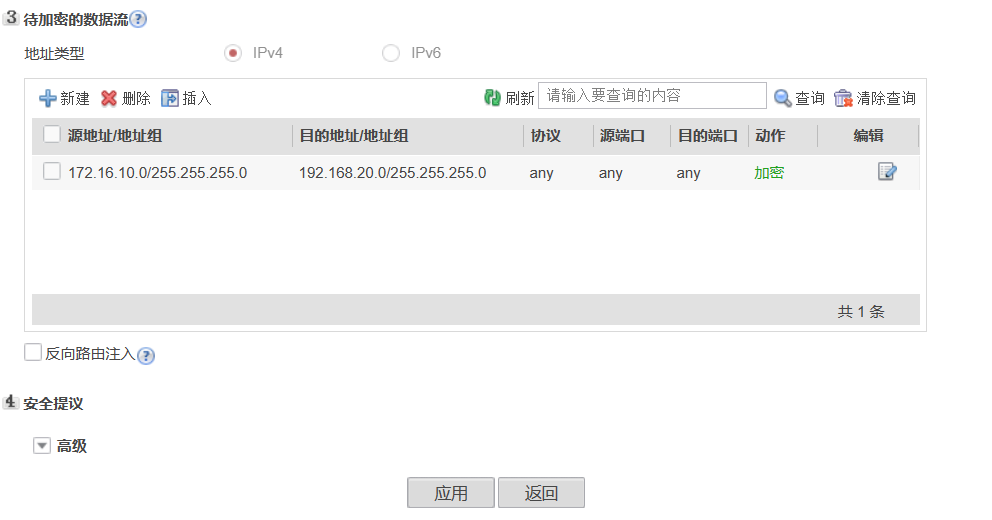

IPSec-policy1

IPSec-policy1

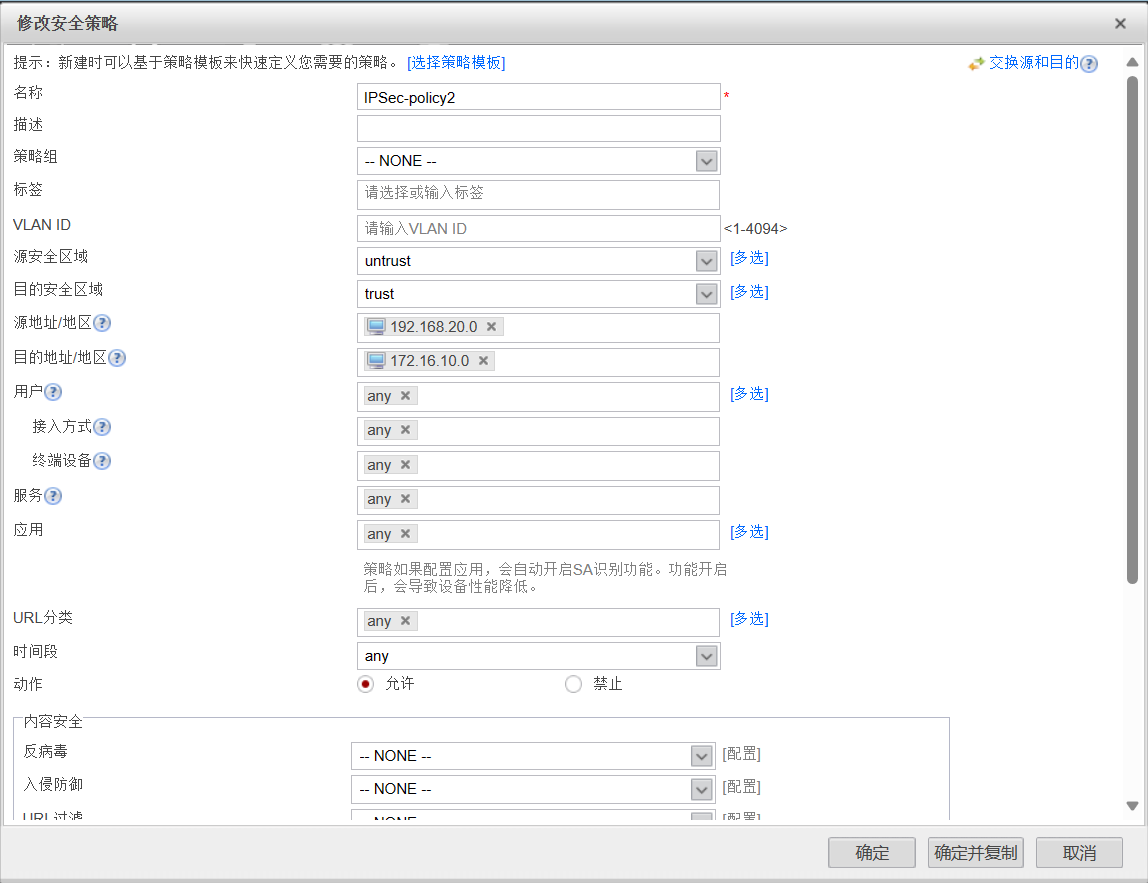

IPSec-policy2

IPSec-policy2

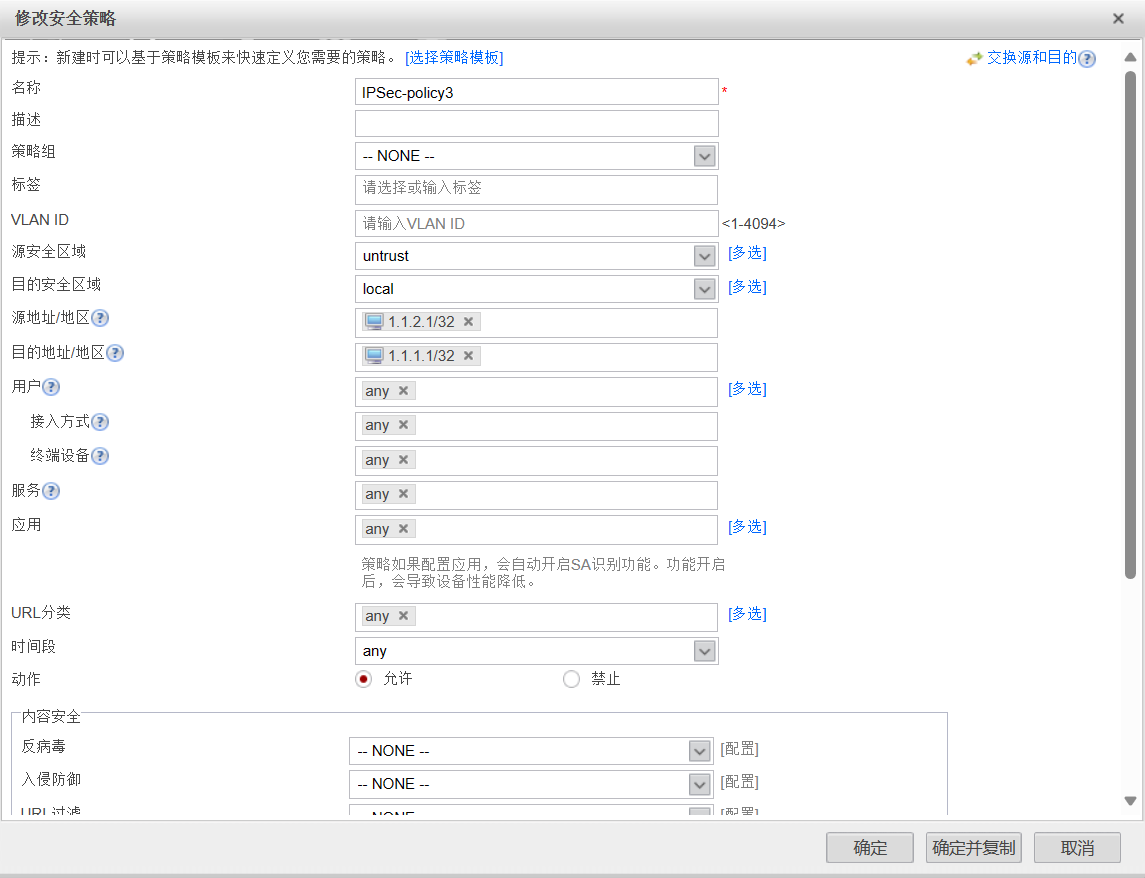

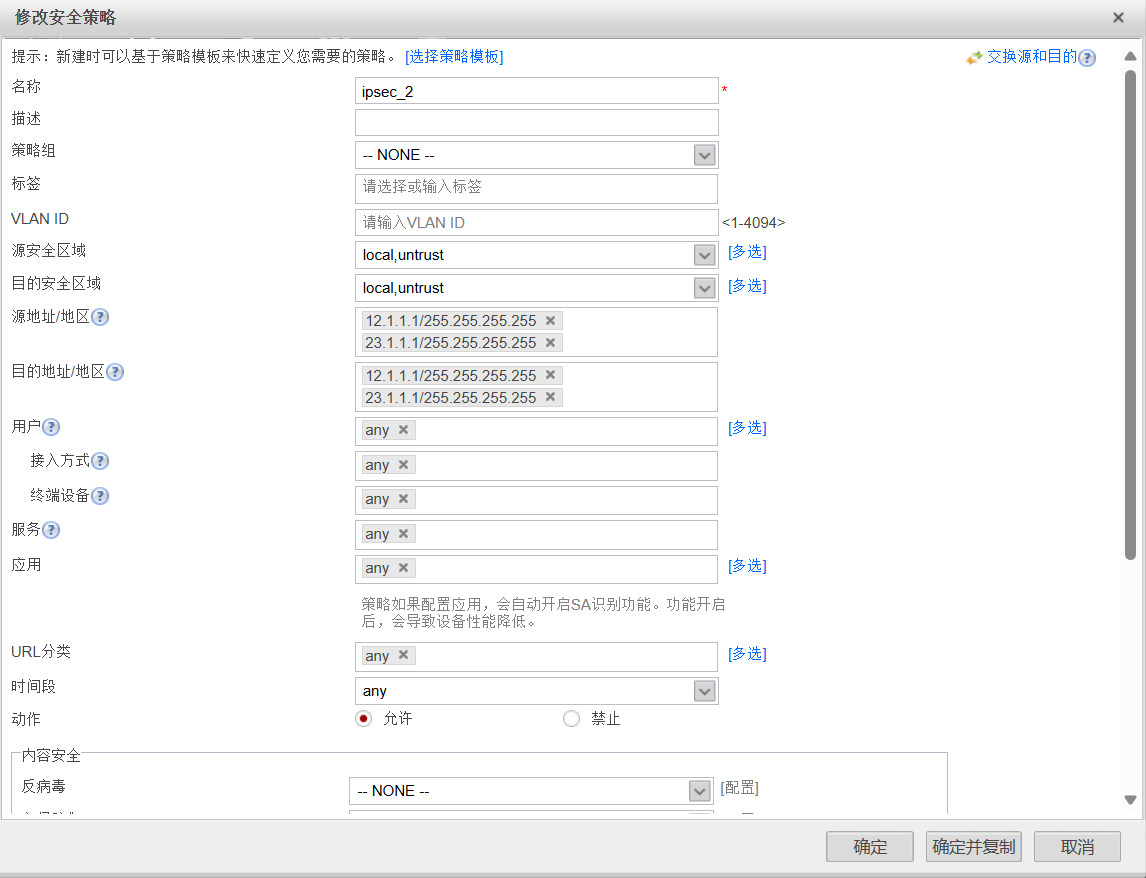

IPSec-policy3

IPSec-policy3

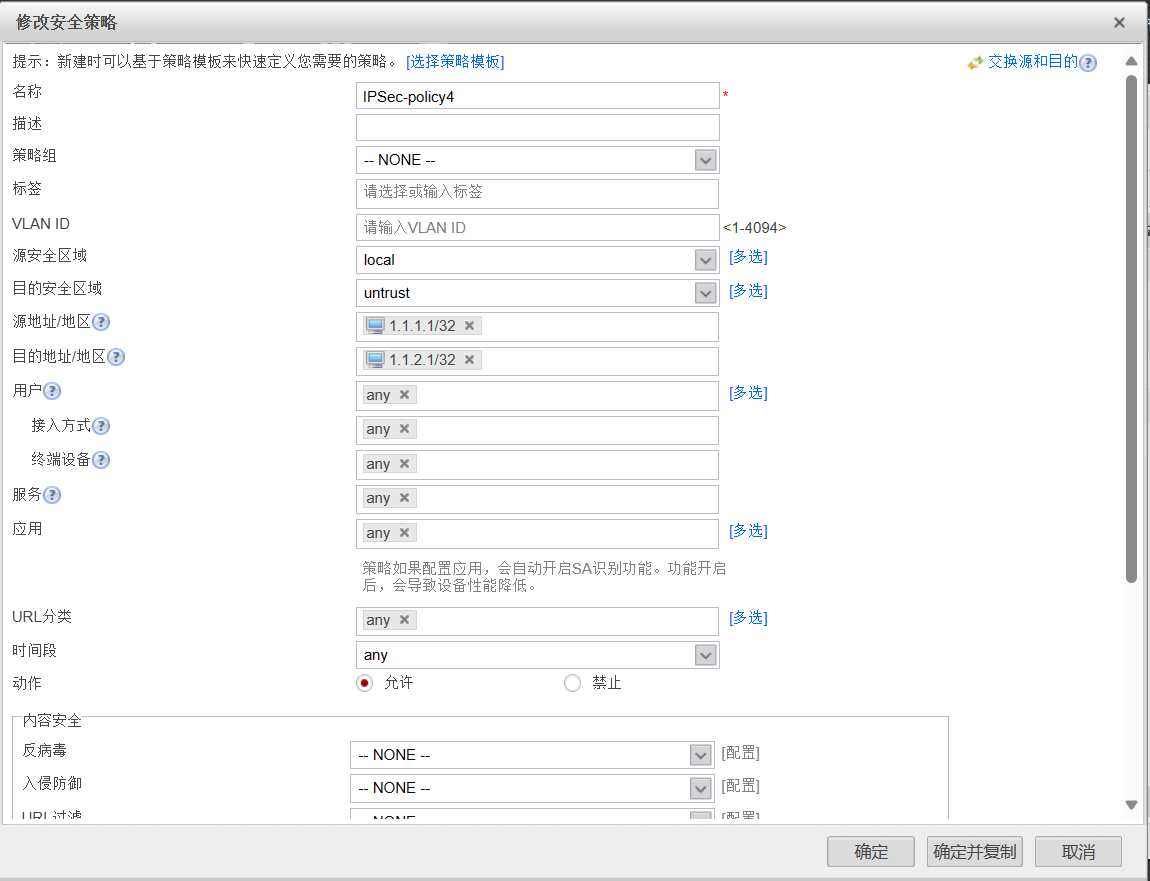

IPSec-policy4

IPSec-policy4

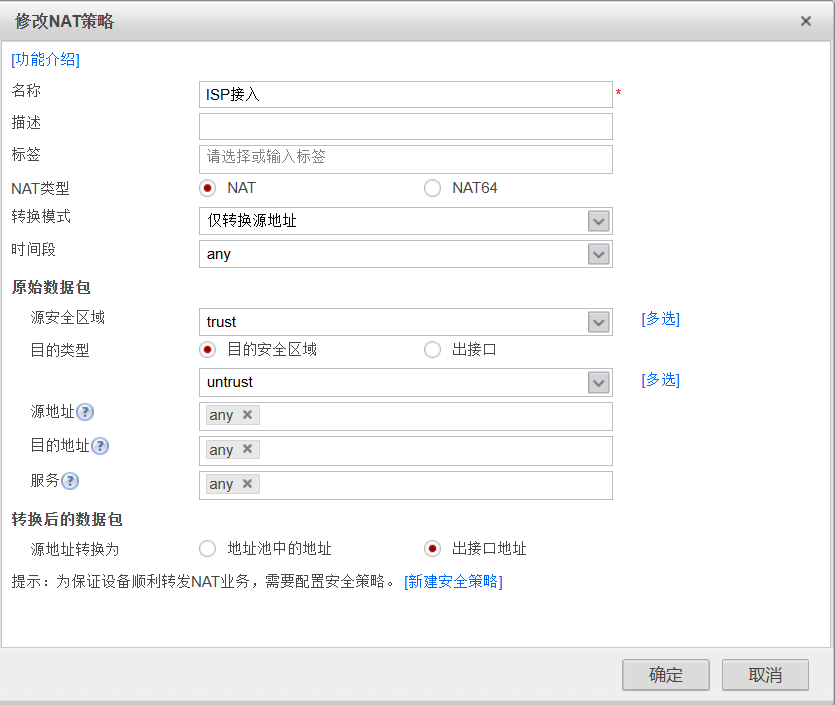

上网策略

上网策略

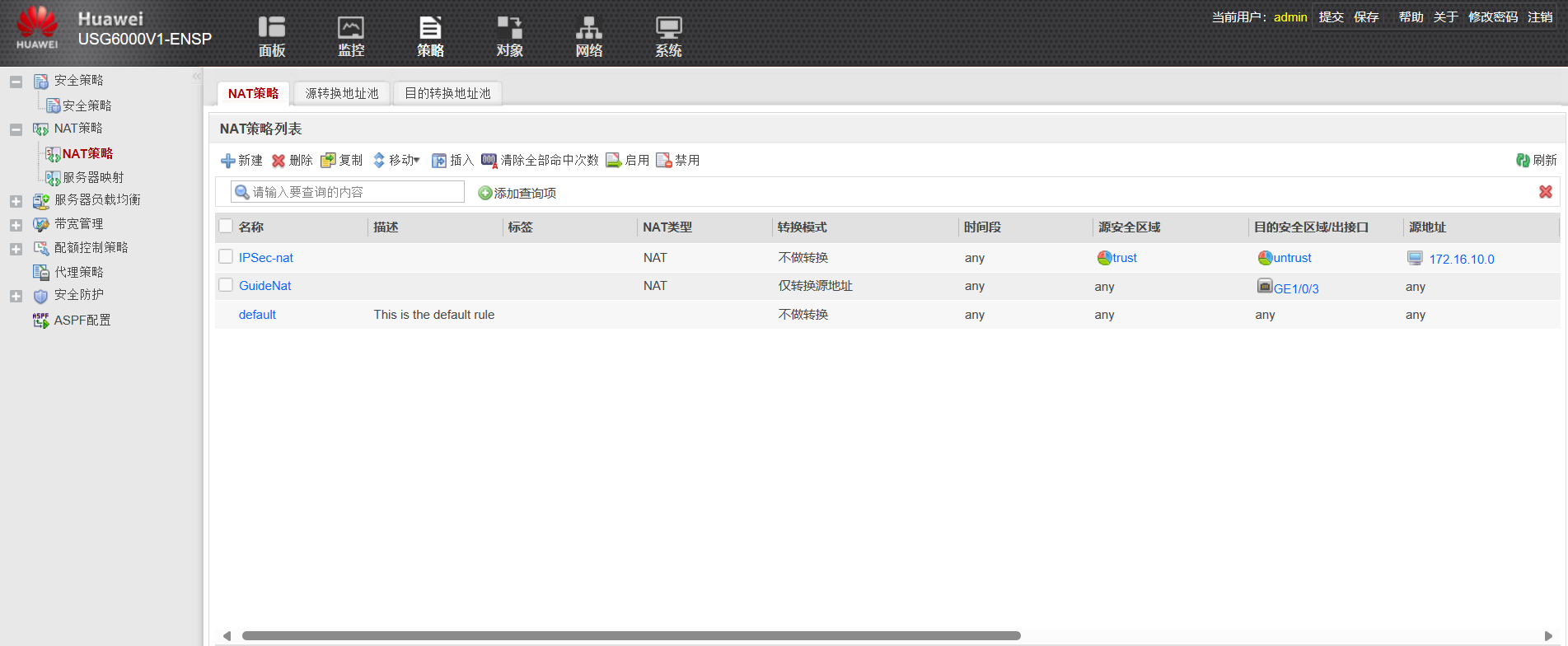

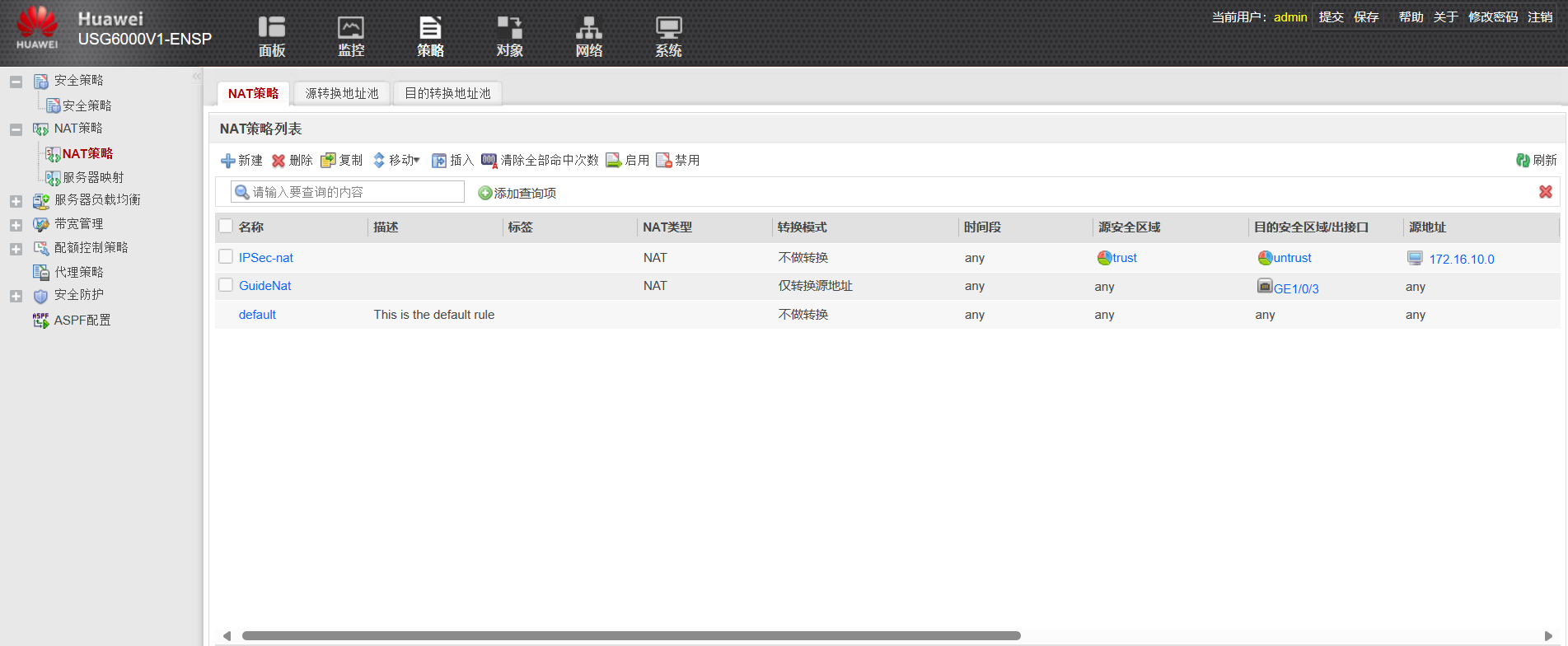

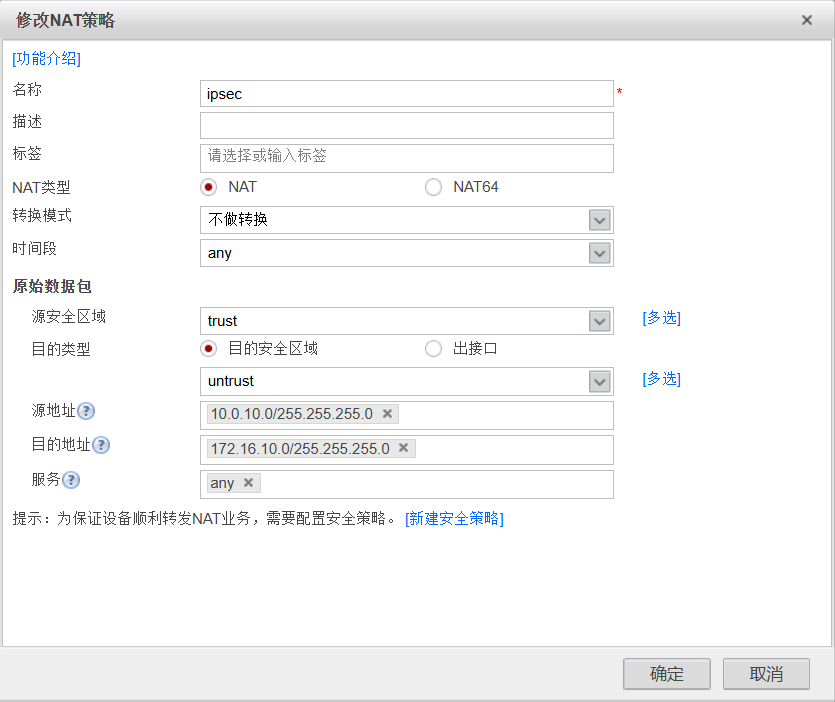

NAT策略

NAT策略

GuideNat

GuideNat

上网用

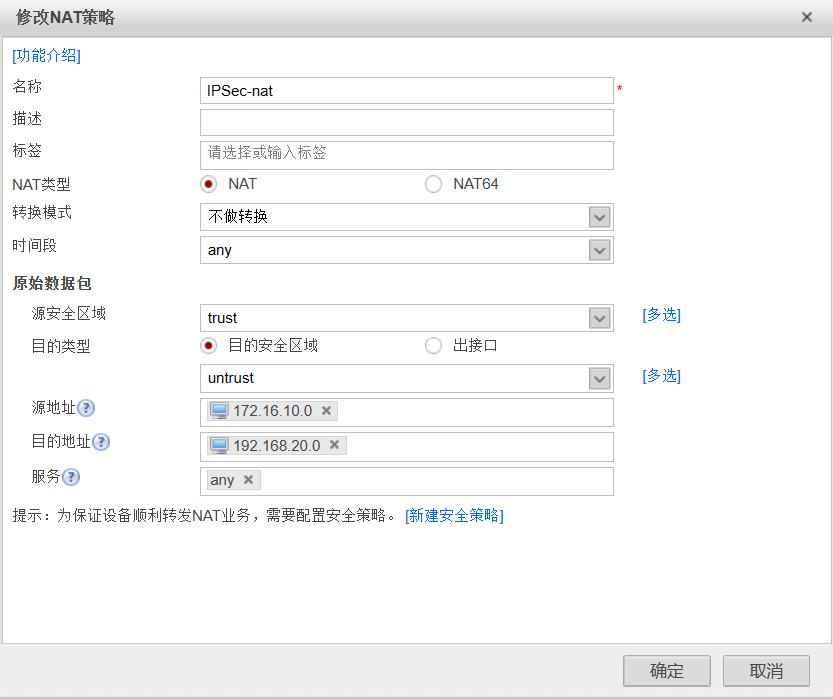

IPSet-nat

IPSet-nat

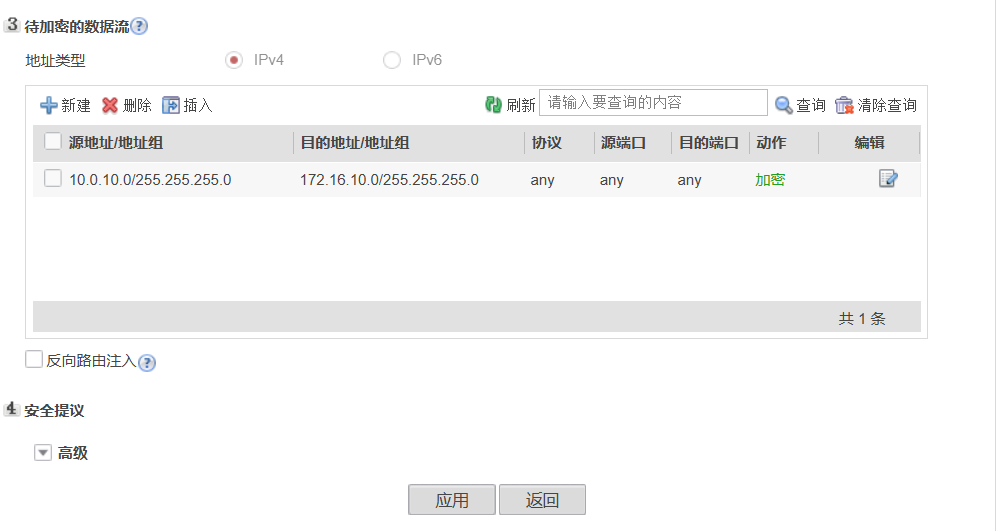

这个IPSet-nat策略如果不加会导致流量直接走公网不走隧道,ping不通对方设备IP,但是隧道是建立成功的。(看具体情况喽,ping不通就加)

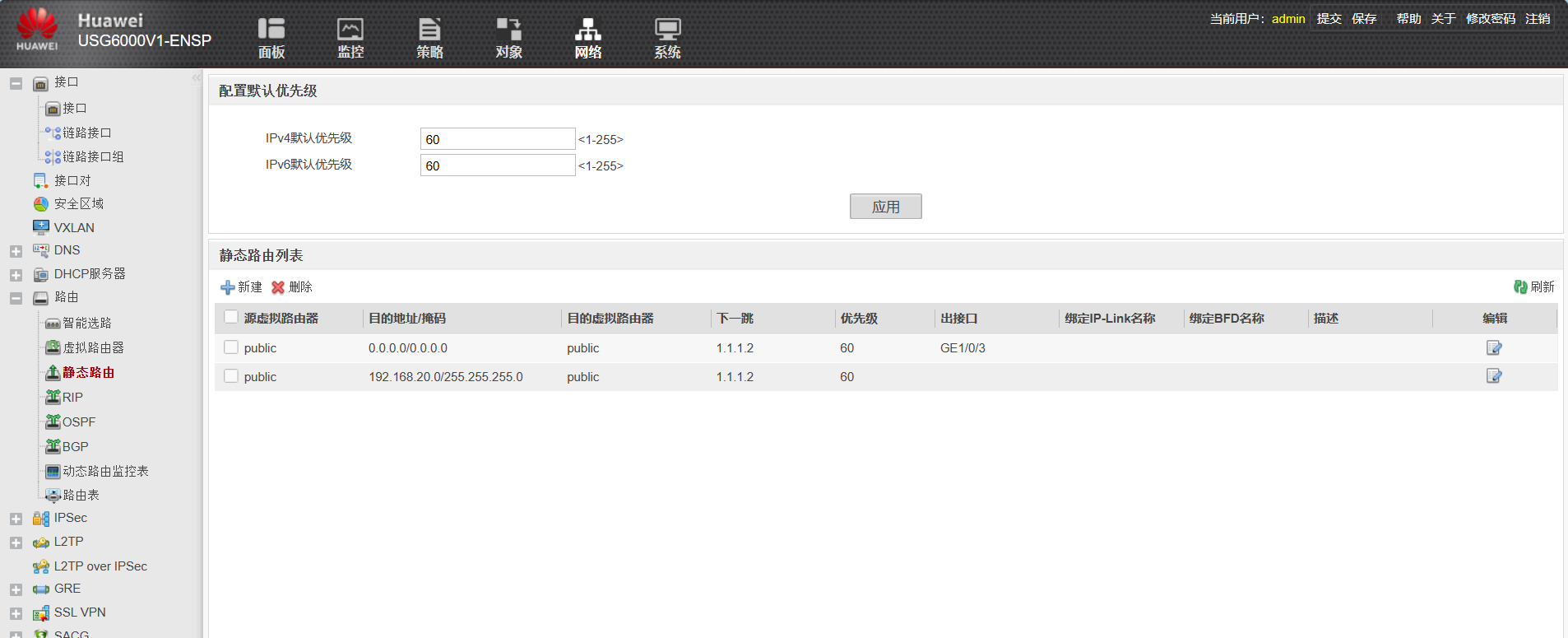

路由

路由

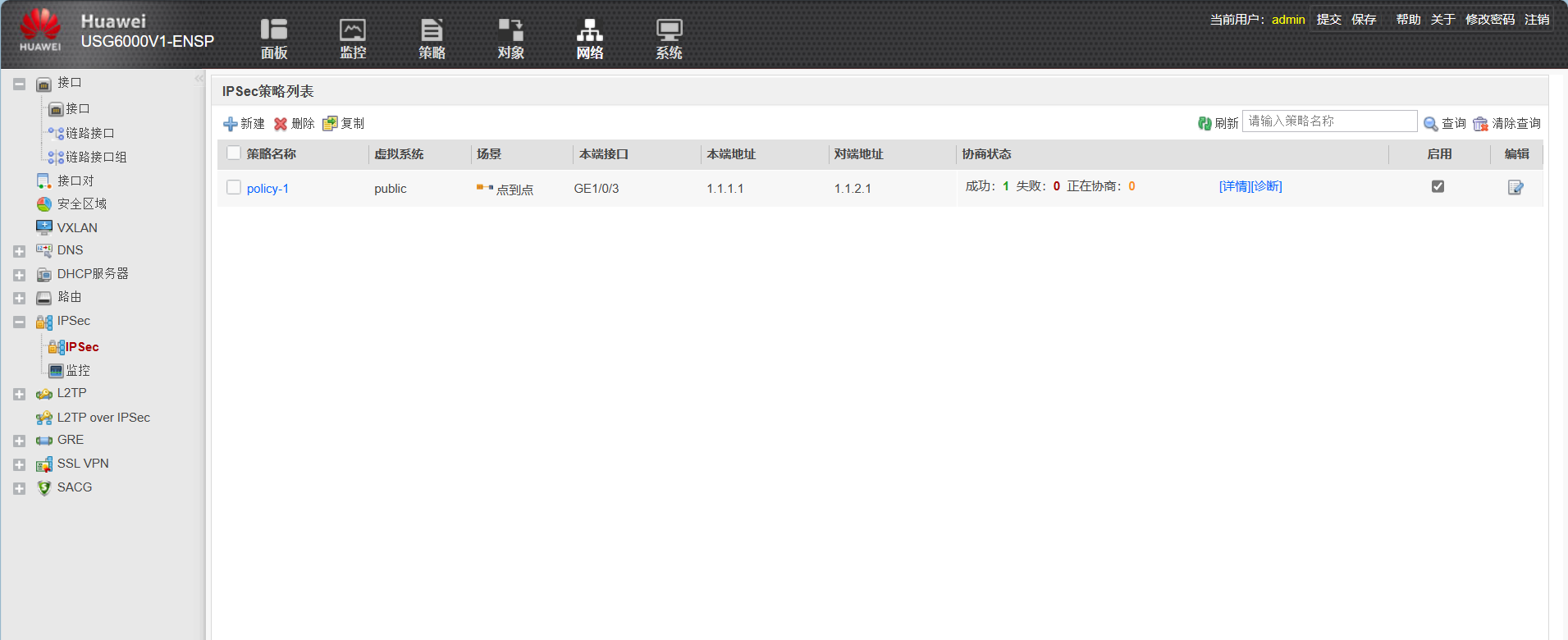

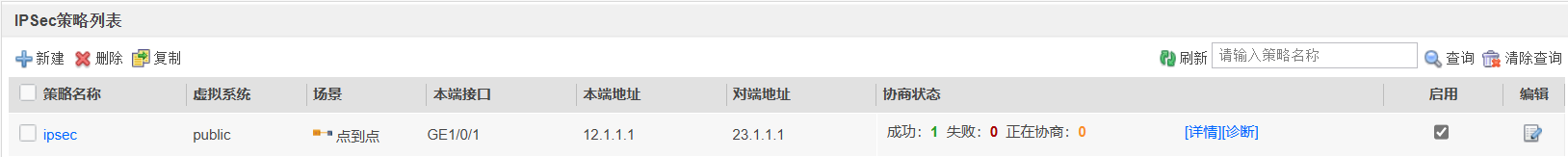

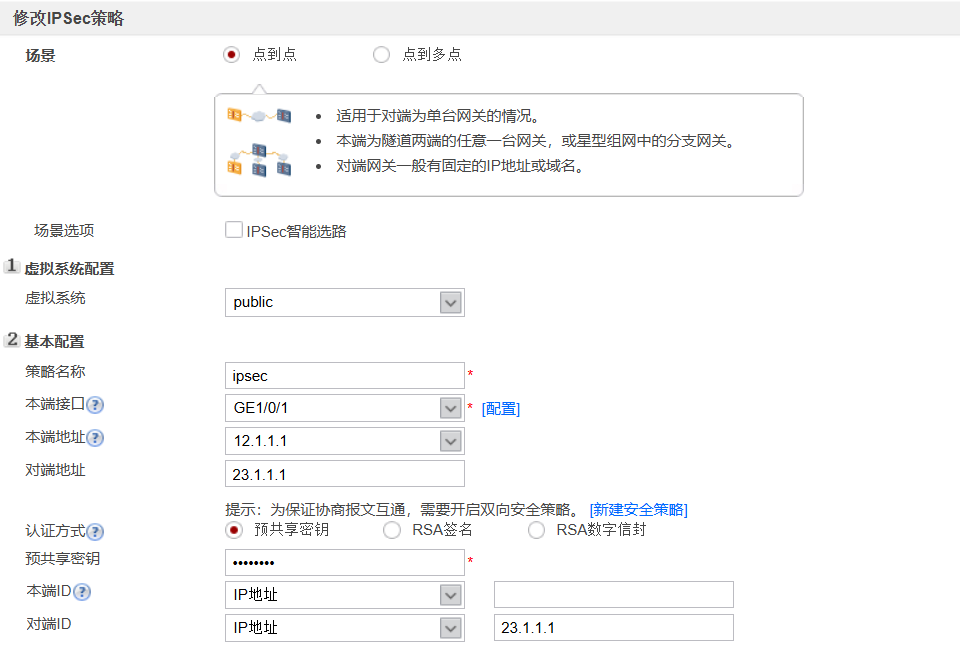

IPSec

对面防火墙相同做法,我做了,懒得截图,下次截昂。

对面防火墙相同做法,我做了,懒得截图,下次截昂。

拓扑(补充)

FW_A

FW_A

接口

路由

路由

IPsec

NAT

NAT

注意!!!不做转换要放在上网NAT上面,否则虽然通道建立成功,但是流量不走通道。

安全策略

安全策略

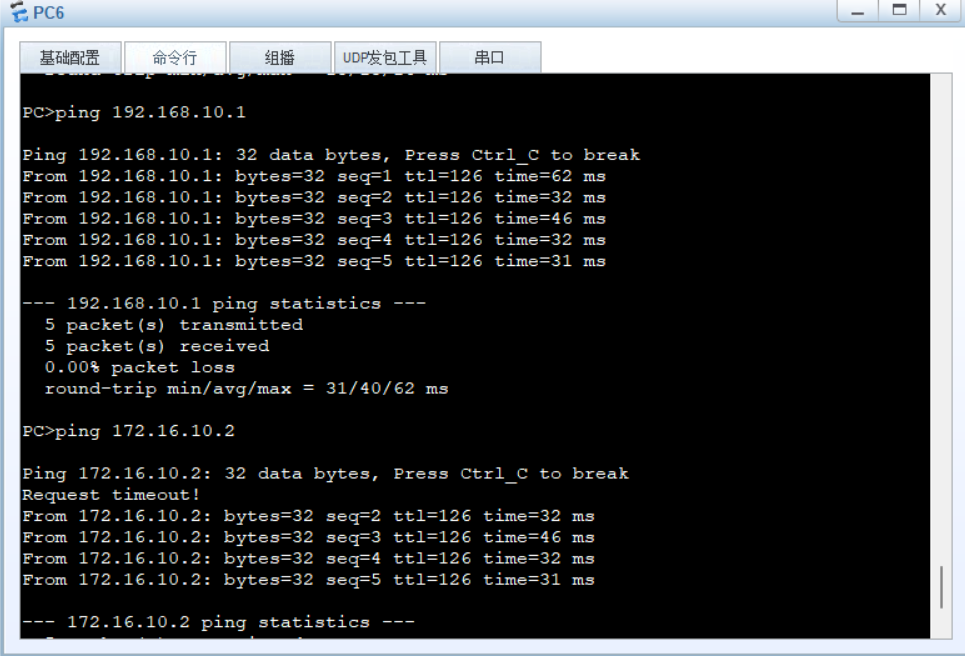

结果验证

结果验证